شکار تهدید: چرا به آن نیاز دارید؟

مقدمه

امروزه ، تهدیدهای سایبری پیچیده تر شده اند. مهاجمان می توانند با موفقیت از سیستم های امنیتی فرار کنند ، در حالی که از رادار دور می مانند ، و توسط تیم های امنیت سایبری شرکت ها مورد تشخیص قرار نمی گیرند. بنابراین ، جدا از کنترل های معمول پیشگیرانه امنیتی ، چارچوب های مدرن امنیت سایبری باید نظارت امنیتی را در اختیار داشته باشند تا بتواند به موقع تهدیدهایی را که از کنترل های امنیتی استفاده می شود ، شناسایی کند.

روش کلاسیک که متخصص امنیت سایبری در برابر هشدارهای امنیتی واکنش نشان می دهد ، نمی تواند به طور موثر با چالش های جدید کنار بیاید و باید با اقدامات شکار تهدید تقویت شود. شکار تهدید اثبات کرده است که بسیار موثر است.

طبق گزارشات سالانه FireEye M-Trends ، زمان ساکن (Dwell Time) ، که زمان متوسط بین سازش در یک محیط و تهدید شناسایی شده را اندازه گیری می کند ، در 3 سال گذشته کاهش یافته است. در سال 2017 این معیار 101 روز ، در سال 2018 – 78 روز و در سال 2019 به 56 روز رسیده است. FireEye دلیل کاهش زمان ساکن بودن را دو عامل عمده می داند: بهبود مستمر رویه ها و ابزارهای نظارتی و رشد تعداد حوادث مربوط به استخراج کنندگان باج افزار و ارزهای رمزنگاری شده که به دلیل ماهیت تخریبی آنها به راحتی قابل تشخیص است. شکی نیست که پیشرفت رشته هایی مانند هوش تهدید و شکار تهدید و تمرکز بیشتر بر نظارت بر نقاط انتهایی نیز به بهبود کمک کرده است.

طبق نظرسنجی SANS 2019 Threat Hunting ، حدود 70٪ از پاسخ دهندگان کاهش زمان ساکن را به اجرای شکار تهدید در سازمان های خود نسبت می دهند. این بررسی همچنین نشان می دهد که شرکت ها هنوز به طیف کاملی از مزایا و دامنه پتانسیل ارائه شده توسط شکار تهدید (Threat Hunting) پی نبرده اند.

“شکار تهدید” که یک روند جدید است ، این عمل و ه چنین تعریف آن فاقد اجماع کلی است. این منجر به تفسیرهای متعدد از اصطلاح و اختلاف نظر در مورد مزایای این عمل می شود. برای برخی ، شکار تهدید فرایندی ذاتی برای برنامه های امنیت سایبری است ، در حالی که برای برخی دیگر ، این اصطلاح دیگری است که توسط بازاریاب ها ایجاد می شود تا تقاضا برای راه حل ها و خدمات جدید امنیت سایبری را روشن کند.

در این مقاله ، ما دیدگاه خود را در مورد شکار تهدید ارائه خواهیم داد و توضیح خواهیم داد که برای شروع چه کارهایی لازم دارید. با مثال هایی ، ما بینشی در مورد روش های مختلف شکار تهدید ارائه خواهیم داد و جوانب مثبت و منفی آنها را ارزیابی خواهیم کرد. در اواخر این پست ، ما منابع مختلفی را نشان خواهیم داد ، که شکارچیان تهدید می توانند از آنها برای فرضیه های خود ایده بگیرند.

شکار تهدید چیست؟

اصطلاح شکار تهدید برای اولین بار در شماره تابستان سال 2011 مجله امنیت اطلاعات ، در مقاله ای با عنوان “شکارچی شوید” توسط ریچارد بجتلیچ ، که سپس رئیس General Electric CERT بود ، استفاده شد. وی نوشت: “برای مقابله با حملات هدفمند ، باید عملیات ضد تهدید (CTOps) را انجام داد. به عبارت دیگر ، مدافعان باید فعالانه مزاحمان را در شرکت خود شکار کنند.” وی همچنین یادآوری کرد که در اواسط دهه 2000 ، نیروی هوایی ایالات متحده در حین آموزش از اصطلاح “قاتل شکارچی” استفاده کرد که شامل شبیه سازی حمله در شبکه های آنها بود.

امروزه ، اصطلاح شکار تهدید برای نشان دادن فرایند تجزیه و تحلیل فعال و تکرار کننده تله متری جمع شده از نقاط انتهایی و حسگرهای شبکه (مانند IDS / IPS) برای شناسایی تهدیدهایی که از راه حل های سنتی پیشگیرانه امنیتی فرار می کنند ، استفاده می شود.

کلمه “فعالانه” در این تعریف کلیدی است. شکارچیان تهدید فقط در کنسول های امنیتی خود منتظر خاموش شدن هشدارها یا تهدیدی که توسط قوانین همبستگی SIEM شناسایی می شود نمی نشینند. در عوض ، آنها به كل تجربه و دانش خود متكی هستند تا در داده های دورسنجی كه به طور مداوم از نقاط انتهایی و حسگرهای شبكه جمع آوری می شوند ، جستجو كنند تا هرگونه فعالیت مشكوك را تشخیص دهند. گذشته از این ، شکارچیان تهدید همچنین مصرف کنندگان فعال محصولات تهدید اطلاعاتی هستند که برای کاوش به اصطلاح تاکتیک ها ، تکنیک ها و رویه ها (TTP) استفاده شده توسط مهاجمان استفاده می شوند. با به دست آوردن اطلاعات در مورد یک روش جدید نفوذ ، یک شکارچی تهدید فرضیه ای را در مورد چگونگی بهره برداری از این روش برای حمله به زیرساخت های آنها ایجاد می کند. شکارچی تهدید همچنین سعی می کند شاخص های شناخته شده را براساس تله متری موجود پروفایل کند. اگر فرضیه اولیه شکست بخورد ، اصلاح می شود و دوباره آزمایش می شود – این همان اصل “تکرار” ذکر شده در بالا است. به عبارت دیگر ، آزمایش فرضیه ها فرایندی مستمر است. همانطور که شکارچیان تهدید اطلاعات بیشتری در مورد تاکتیک ها و تکنیک های جدید نفوذ به دست می آورند ، آنها از آنها در چرخه در حال تجزیه و تحلیل داده های تله متری استفاده می کنند.

اکنون می توانیم به عمق بیشتری بپردازیم و به موارد ضروری ادغام شکار تهدید با روش های کلی امنیت شرکت ها نگاه کنیم.

چه چیزی برای شکار تهدید مورد نیاز است؟

بیایید فرض کنیم که شما تصمیم گرفته اید با یک جستجوی فعال پیشگیرانه – یعنی اجرای شکار تهدید – روشهای مرسوم نظارت مبتنی بر هشدار را به روز کنید. منابع اساسی که برای این کار نیاز دارید در زیر آمده است.

1. تیم

مردم مهمترین منبع هستند. بدون یک تیم حرفه ای از شگارچیان تهدید به سختی موفق خواهید شد. شما باید کارکنان خود را توسعه و آموزش دهید – این بسیار مهم است. شکار تهدید به تخصص فنی عمیقی در رشته های مختلف نیاز دارد:

- امنیت شبکه و سیستم عامل (network and OS security)

- داخلی سیستم عامل (operating systems internals)

- پاسخ حادثه امنیت سایبری (cybersecurity incident response)

- هوش تهدید (threat intelligence)

- میزبان و پزشکی قانونی شبکه (host and network forensics)

شکارچیان تهدید همچنین باید دارای تفکر انتقادی ، ذهنیت تحلیلی ، کنجکاوی ، پشتکار و توجه به جزئیات باشند. آنها همیشه باید خود را با بررسی دقیق هر موضوع خاص نگران کنند. با این حال ، از آنجا که بازار فاقد افراد متخصص با شرایط لازم است ، لزوماً نباید تیمی از متخصصان آماده را استخدام کنید. در عوض ، می توانید یک متخصص و رهبر پیدا کنید که یک تیم را جمع و آموزش دهد.

2. تله متری

برای اینکه بتوانید در زیرساخت های خود تهدیدات را جستجو کنید ، به دورسنجی – میزبان و شبکه نیاز خواهید داشت. جدول 1 اطلاعات مربوط به دورسنجی نقطه پایانی را که می تواند در فعالیتهای شکار تهدید استفاده شود ، نشان می دهد:

| نوع دورسنجی | شرح | منابع احتمالی دورسنجی |

| پردازش رویدادهای فعالیت | شامل رویدادهایی است که توسط عامل نصب شده روی میزبان یا سیستم عامل در نتیجه اقدامات انجام شده توسط فرآیندهای در حال اجرا ایجاد می شود.

رویدادهای فعالیت فرآیند مهمترین دورسنجی میزبان در شکار تهدید هستند. در اکثر موارد ، فعالیت فرآیند اجرا شده ناشی از اقدامات مهاجم یا بدافزار در رویدادهای این نوع دورسنجی منعکس می شود.

چنین رویدادهایی معمولاً شامل موارد زیر است: · ایجاد / خاتمه فرآیند · DLL در حال بارگیری توسط یک فرآیند · ایجاد / تغییر پرونده / تغییر نام / حذف توسط یک فرآیند · اصلاح ویژگی های امنیتی پرونده (DACL ، SACL ، مالک) · اصلاح سیستم امنیتی پرونده (مخفی ، سیستم و غیره) · مقدار کلید / رجیستری توسط یک فرآیند ایجاد / تغییر / حذف / ذخیره شده است · لوله ای نامیده شده و ایجاد شده توسط یک فرآیند · اتصال فرآیند به لوله نامگذاری شده · پردازش فعالیت شبکه – درخواست های DNS ، گوش دادن به پورت ، تلاش برای اتصال شبکه ، فعالیت HTTP · دسترسی فرایند به حافظه فرایند دیگر – رسیدگی به حافظه فرایند دیگر ، خواندن از حافظه فرایند دیگر ، نوشتن به حافظه فرایند دیگر · تزریق کد به حافظه فرآیند دیگر · دستور WMI توسط یک فرآیند اجرا می شود · کد PowerShell که توسط یک فرآیند اجرا می شود · در حال بارگیری درایور · نصب پرونده و دستورات اجرایی در autorun: تغییر کلیدهای خاص رجیستری ، ایجاد / اصلاح پرونده ها در دایرکتوری های خاص ، ایجاد / اصلاح خدمات ، اشتراک های WMI ، وظایف برنامه ریز ، مشاغل BITS

|

Sysmon

Auditd EDR |

| اسکن RAM | شامل رویدادهایی است که در نتیجه اسکن دوره ای حافظه از فرآیندهای اجرا شده و تشخیص ناهنجاری ها ایجاد می شود که به طور بالقوه وجود کد مخرب در حافظه یا اصلاح غیر مجاز ساختارهای حیاتی سیستم عامل و اشیا را نشان می دهد.

اسکن RAM امکان شناسایی پیچیده ترین تهدیدات ایجاد شده توسط بدافزار بدون پرونده را فراهم می کند ، زمانی که مزاحم فعالیت مخرب خود را بر روی RAM انجام می دهد. با این حال ، این نوع دورسنجی فقط در راه حل های پیشرفته EDR موجود است. متأسفانه ، راه حل های رایگان مانند Sysmon یا ممیزی سیستم عامل استاندارد در مورد بدافزارهای بدون پرونده ، درمانده نیستند. بهترین گزینه راه حل های تجاری EDR با ماژول اسکن RAM تعبیه شده است. نمونه هایی از رویدادهایی که در این نوع دورسنجی گنجانده شده است:

· مناطق حافظه RWX شناسایی نشده به هر ماژول بر روی دیسک ، با این حال ، هنوز دارای ویژگی های فایلهای اجرایی (هدرهای پرونده خاص) یا کد پوسته است. · ناسازگاری بین PEB و VAD Tree را شناسایی شده که باعث می شود تکنیک های پیشرفته مانند Hollowing فرآیند شناسایی شود · شاخص های شناسایی شده تغییر غیرمجاز جدول واردات فرآیند اجرا شده ، به تشخیص IAT Hooking کمک می کند · فرایندهای پنهان شناسایی شده یا کتابخانه ها به تشخیص فرآیندها / کتابخانه های مخفی شده با استفاده از روش DKOM (دستکاری مستقیم اشیاern هسته) کمک می کنند |

EDR |

| موجودی نقاط گسترش پذیری خودکار | شامل رویدادهایی است که در نتیجه اسکن دوره ای نقاط شناخته شده خودکار سیستم عامل ایجاد می شود (اصطلاحاً ASEP – نقاط گسترش پذیری خودکار).

موجودی امتیازات autorun یک منبع داده موثر در شکار تهدید است ، راهی آسان برای پیروزی ، زیرا بیشتر بدافزارها و مهاجمان سعی می کنند جای خود را در یک سیستم آسیب دیده برای زنده ماندن از راه اندازی مجدد سیستم بدست آورند. بنابراین ، تجزیه و تحلیل نقاط گسترش پذیری خودکار یکی از سریع ترین راه ها برای شناسایی سازش های قبلی سیستم است. این نوع دورسنجی شامل موارد زیر است:

· رویداد جداگانه برای هر فایل یا خط فرمان در خودکار · فراداده مربوط به پرونده ها در autorun (هش ها ، تاریخ ایجاد و اصلاح ، ویژگی های سیستم فایل ، داده های امضا و غیره) منابع خاصی این اطلاعات را به عنوان یک رویداد واحد (ترکیب فراداده پرونده ها و یک خط فرمان) برای هر شی شناسایی شده در خودکار ارائه می دهند ، در حالی که دیگران این رویدادها را جداگانه ارائه می دهند. |

· Autorunsc utility from the Sysinternals toolkit

· EDR · proprietary scripts

|

| رویدادهای سیستم عامل | شامل رویدادهایی است که توسط قابلیت های استاندارد حسابرسی سیستم عامل تولید می شود. این یک مکمل مناسب برای داده های تله متری فرآیند است ، زیرا بسیاری از تکنیک ها فقط توسط رویدادهای سیستم عامل قابل شناسایی هستند.

وقایع ممکن است بسته به سیستم عامل متفاوت باشد. به عنوان مثال ، رویدادهای زیر که توسط خانواده سیستم عامل ویندوز قابل شناسایی هستند از نظر Threat Hunting می توانند به طور بالقوه جالب باشند (لیست جامع نیست – سیستم عامل ویندوز دارای تعداد زیادی رویداد جالب در چندین گزارش است که از حوصله این مقاله خارج است ): · رویدادهای احراز هویت کاربر: تلاشهای موفقیت آمیز / ناموفق برای ورود به سیستم ، درخواست بلیط Kerberos · حساب و مدیریت گروه: ایجاد ، اصلاح ، حذف · دستکاری های Active Directory · رویدادهای اصلاح سیاست امنیتی و حسابرسی · فهرستهای شبکه مشترک ایجاد شده / دسترسی یافته است · ایجاد خدمات جدید · وظایف برنامه ریز ایجاد شده / اصلاح شده / حذف شده · کد PowerShell را اجرا کرد · فرآیند ایجاد شده / خاتمه یافته ، جایی که هیچ EDR یا عامل تخصصی دیگری برای نظارت بر فعالیت فرآیند استفاده نمی شود · مقدار / کلید رجیستری ایجاد شده / اصلاح شده / حذف شده / ذخیره شده توسط یک فرآیند ، جایی که هیچ EDR یا عامل ویژه دیگری برای نظارت بر فعالیت فرآیند استفاده نمی شود · فعالیت شبکه پردازش – گوش دادن به پورت ، تلاش برای اتصال شبکه ، جایی که هیچ EDR یا عامل ویژه دیگری برای نظارت بر فعالیت فرآیند استفاده نمی شود |

قابلیت های سیستم عامل استاندارد |

| لیست فهرستهایی که می تواند توسط یک عامل منفی یا بدافزار برای ذخیره فایلهای اجرایی آنها استفاده شود | شامل رویدادهایی است که در نتیجه نمایه سازی دوره ای محتوای دایرکتوری ها ایجاد شده است (به عنوان مثال Windows ، Temp ، ProgramData).

این اسکن با توجه به تنظیمات فیلتر ، برای هر پرونده شناسایی شده در فهرست ، یک رویداد جداگانه ایجاد می کند. همراه با وجود یک فایل یا اسکریپت اجرایی در فهرست مربوطه ، این رویداد همچنین باید حاوی فراداده پرونده ها (هش ها ، تاریخ ایجاد و اصلاح ، ویژگی های سیستم فایل ، داده های امضا و غیره) باشد. لیست برخی دایرکتوری ها به همراه فهرست نقاط autorun امکان شناسایی حوادث گذشته را که آثار پرونده را برجای گذاشته و در حال حاضر غیرفعال هستند ، می کند. |

· ابزار Sigtool از لباس Sysinternals

· EDR · متن های اختصاصی |

| عکس دوره ای از نتایج برنامه های مختلف | شامل رویدادهایی است که در نتیجه اجرای دوره ای برنامه های مختلف یا درخواست های دوره ای به رابط های استاندارد مدیریت سیستم عامل ویندوز (به عنوان مثال WMI) و مقایسه نتایج اجرای فعلی و قبلی ایجاد شده است.

این روش جمع آوری اطلاعات در مواردی می تواند مورد استفاده قرار گیرد که دلایل خاصی از استقرار عامل برای نظارت مستمر سیستم جلوگیری می کند. نمونه هایی از داده های جمع آوری شده:

· عکسهای دوره ای از فرآیندهای اجرا شده · عکسهای دوره ای از اتصالات فعال شبکه · عکسهای دوره ای از بلیط های درخواست شده Kerberos · عکسهای فوری از سرویسها / درایورهای نصب شده در سیستم |

· netstat

· arp · tasklist · sc · wmic · klist · PowerShell scripts · KANSA

|

از نظر دورسنجی شبکه در شکار تهدید اهمیت کمتری از دور سنجی میزبان دارد. جزئیات در جدول 2 در زیر ارائه شده است:

| نوع دورسنجی | شرح | منابع احتمالی دورسنجی |

| فراداده مربوط به پرونده های بارگیری شده | پرونده های مخرب بارگیری شده از اینترنت یک بردار محبوب برای تحویل اولیه کد مخرب به محیط های محافظت شده است. علاوه بر این ، یک میزبان در معرض خطر می تواند ماژول های خود را به طور مداوم در حین کار بارگیری کند. فراداده هایی که از تله متری (هش ، نوع فایل ، منبع بارگیری و ویژگی های HTTP) در مورد همه پرونده های بارگیری شده از وب تهیه شده اند ، می توانند به عنوان بخشی از اقدامات شکار تهدید (مانند تشخیص پرونده های اجرایی بارگیری شده) ، در تحقیقات و تشخیص تهدیدها کمک زیادی کنند. توسط سرورهایی از منابع ناشناخته یا فایلهای بارگیری شده که هش آنها در خبرهای هوش تهدید یافت می شود). | · Zeek

· Suricata · sandbox solutions

|

| فراداده فعالیت HTTP | اطلاعات مربوط به منابع قابل دسترسی از شبکه شرکت. از این نوع دورسنجی می توان برای شناسایی ارتباطات کد بدافزار با مراکز فرماندهی ، حملات Drive-By یا تلاش برای اکسفیلتراسیون داده ها از طریق HTTP استفاده کرد. | · Proxy logs

· NGFW logs · Zeek · Suricata

|

| فراداده ترافیک SSL / TLS | اگر سنسور شبکه شما می تواند از راه دور ترافیک TLS / SLL را فراهم کند ، این می تواند کاملاً نرم افزار Threat Hunting شما را تکمیل کند. به عنوان مثال ، از این نوع دورسنجی می توان برای موارد زیر استفاده کرد:

· ارتباطات بدافزار شناخته شده را با استفاده از هش های JA3 / JA3S یا ناهنجاری های پروتکل TLS معمول در بدافزار مربوطه شناسایی کنید · درخواست های HTTPS به دامنه های فیشینگ مشابه دامنه های شرکت محافظت شده را شناسایی کنید |

· Zeek

· Suricata

|

| فراداده ترافیک DNS | این یک منبع سنتی است که برای اهداف نظارت بر امنیت استفاده می شود. برای شناسایی موارد زیر می توان آن را در شیوه های شکار تهدید قرار داد.

· میزبان شبکه آلوده ای که سعی در حل نام میزبان بدافزار یا نام DGA دارد · تونل سازی DNS · اکسفیلتراسیون DNS |

· لاگ های مربوط به NGFW

· گزارش های سرورهای DNS · زیک · سوریکاتا |

| فراداده ترافیک LDAP | LDAP اغلب توسط مهاجمان یا برای به دست آوردن اطلاعات در مورد زیرساخت دامنه به خطر افتاده (به عنوان مثال با استفاده از ابزار محبوب BloodHound) یا آمادگی برای حملات Roasting (AS-REP Roasting ، Kerberoasting) استفاده می شود. علاوه بر این ، مهاجم می تواند از اطلاعات LDAP برای استفاده از کلمات عبور بی رحمانه برای حساب های دامنه سو استفاده کند. شکارچی تهدید مجهز به قابلیت های دورسنجی است که امکان جمع آوری داده های ترافیکی LDAP را فراهم می کند و می تواند تمام تهدیدهای ذکر شده در بالا را تشخیص دهد. | · Zeek

· Suricata

|

| فراداده ترافیک Kerberos | Kerberos یک پروتکل احراز هویت استاندارد در شبکه های دامنه است. امروزه انواع حملات به این پروتکل در ویندوز شناسایی شده است (Pass-the-Ticket، Golden Ticket، Silver Ticket، حمله به مکانیزم های تفویض اختیار). این حملات را می توان با کمک فراداده ترافیکی Kerberos تا حدی تشخیص داد. | · Zeek

· Suricata |

| فراداده ترافیک SMB / DCE RPC | پروتکل های SMB / DCE RPC انتقال برای ویژگی های مختلف خدمات سیستم عامل ویندوز است. مجموعه فراداده چنین پروتکل هایی می تواند به کشف طیف گسترده ای از تکنیک های پس از بهره برداری در محیط ویندوز کمک کند:

· تکنیک های حرکات جانبی در داخل زیرساخت به خطر افتاده – WMI ، خدمات ، وظایف زمانبند ، DCOM · تکنیک هایی که اطلاعات مربوط به محیط را جمع می کنند – جلسات ورود فعال ، گروه ها ، حساب ها و غیره · تکنیک های دامپینگ گواهینامه ها – DCSync ، دامپینگ کندوی رجیستری SAM از طریق سرویس Remote Registry و غیره |

· Zeek

· Suricata

|

| فراداده مربوط به پرونده های منتقل شده در شبکه SMB | پروتکل SMB به عنوان یک انتقال برای ویژگی های مختلف خدمات سیستم عامل ویندوز عمل می کند. علاوه بر تعامل با انواع رابط های کنترل ، مهاجمان می توانند از این پروتکل برای انتقال پرونده ها در شبکه آسیب دیده استفاده کنند. فراداده مربوط به این پرونده ها در تشخیص ناهنجاری های ناشی از فعالیت های یک مهاجم در محیط (مانند انتقال فایل های اجرایی بین ایستگاه های کاری یا انتقال کندوهای رجیستری ویندوز) مفید خواهد بود. | · Zeek

· Suricata

|

| فراداده ایمیل ، اطلاعات مربوط به پرونده ها و پیوندهای ایمیل شده | ایمیل معروف ترین کانال مورد استفاده برای ارائه محتوای بدافزار است ، چه به عنوان پرونده های بسته و چه به عنوان پیوندهایی که از گیرنده خواسته می شود روی آنها کلیک کند. داشتن منبعی از رویدادها که همراه با هدرهای ایمیل اطلاعاتی در مورد پرونده ها (هش ، نوع ، اندازه و در موارد خاص نتیجه اسکن YARA) و پیوندهایی از طریق ایمیل های مرتبط با فراداده از سرصفحه های ایمیل و محتوای پیوست شده فراهم می کند ، ابزاری قدرتمند برای فعال کردن شکارچیان تهدید برای کشف و بررسی حوادث مربوط به ایمیل به عنوان بردار سازش اولیه. | · Zeek

· Suricata · Email Server logs · proprietary scripts · sandbox solutions

|

| NetFlow | اگرچه ارزشمندترین منبع دورسنجی که برای شکار تهدید اعمال می شود نیست ، اما داده های NetFlow در موارد خاص می توانند بسیار مفید باشند. در زیر نمونه هایی از حوادث قابل مشاهده با کمک NetFlow آورده شده است:

· میزبان آلوده – براساس ارتباطات با آدرسهای شناخته شده سرورهای کنترل بدافزار · ظاهر یک میزبان یا سرویس شبکه غیر مجاز جدید در بخش شبکه محافظت شده · اسکن شبکه · تلاش برای انتقال مقدار زیادی داده · فعالیت غیرمعمول میزبان به میزبان (به عنوان مثال ترافیک بالا SMB / DCE RPC بین ایستگاه های کاری) · کانالهای انتقال داده پنهان (به عنوان مثال ترافیک زیاد DNS / ICMP ممکن است نشانگر استفاده از مکانیزم های تونل زنی باشد) |

· Suricata

· SiLK · nfcapd · nfdump

|

موثر ترین چارچوب شکار تهدید را می توان با تلفیق میزبان و شبکه تله متری ، غنی شده با هوش تهدید از چندین منبع ایجاد کرد. با این کار حداکثر پوشش در تمام مراحل حملات احتمالی تضمین می شود. با این حال ، این امر مستلزم سرمایه گذاری قابل توجهی در زیرساخت ها و تحلیلگران شکار تهدید است که دارای صلاحیت کافی برای پردازش جریان داده های ناهمگن هستند.

3. ابزار

سیستم عامل Threat Hunting شما می تواند از SIEM به عنوان فناوری اساسی برای جمع آوری ، طبقه بندی و همبستگی رویدادهای امنیتی استفاده کند. ویژگی های SIEM امکان جستجوی سریع از طریق داده های جمع آوری شده ، تجسم کاربر پسند ، بررسی و پاسخ به حوادث را فراهم می کند.

با این حال ، باید در نظر داشته باشید که ابزارهای شما باید توسط شکارچیان تهدید سازگار شوند. در نهایت ، بهترین ابزارها توسط افراد شما ایجاد یا بهبود می یابند. به عنوان مثال ، شما می توانید یک بستر قوی شکار تهدید بر اساس پشته ELK (Elasticsearch ، Logstash ، Kibana) ایجاد کنید. اگر شما یک مهندس DevOps واجد شرایط و یک متخصص قادر به توسعه یک خط لوله غنی سازی رویداد دارید ، می توانید یک ابزار Threat Hunting با کیفیت بالا از منابع باز ایجاد کنید ، که هیچ چیز بدتر نیست و حتی ممکن است از راه حل های تجاری پیشی بگیرد.

4. فرایندها

شکارچیان تهدید از ابزارها و داده های دورسنجی جمع آوری شده برای جستجوی فعالانه تهدیدات در محیط خود استفاده می کنند. با این حال ، برای اطمینان از بهترین عملکرد و حداکثر ارزش تجاری ، اقدامات شکار تهدید باید همراه با یا پس از فرآیندهای مرتبط اجرا شود – هوش تهدید و پاسخ به حادثه. در زیر مثالی برای نشان دادن گفته های خود ارائه می دهیم.

فرض کنید یک تمرین شکارچی تهدید شاخص های فعالیت بدافزار را در بخش داخلی شبکه شرکت شما کشف کرده است. این به این معنی است که یک حساب ممتاز به خطر افتاده است. آیا شما آماده این سناریو هستید؟ گام بعدی شما چیست؟ به عبارت دیگر ، آیا شما یک فرآیند قوی برای پاسخگویی به حوادث در دسترس دارید ، که پردازش صحیح داده های به دست آمده از طریق یک تمرین شکار تهدید را امکان پذیر می کند؟

اگر چنین فرایندی وجود نداشته باشد ، داده های جمع آوری شده به صورت موقت پردازش می شوند یا پردازش نمی شوند. و سپس این س arال مطرح می شود: چرا منابع را در فناوری های گران قیمت (EDR ، بستر شکار تهدید) و متخصصان سرمایه گذاری کنید ، جایی که یافته های آنها هیچ کاربرد عملی ندارد؟ بنابراین ، یک فرایند قوی برای پاسخ به حادثه برای اجرای موفقیت آمیز شیوه های شکار تهدید ضروری است.

حال بیایید نگاهی کوتاه به نقش هوش تهدید در اقدامات شکار تهدید بیندازیم. برای تولید فرضیه های جدید ، شکارچیان تهدید باید دائماً دانش خود را در مورد فنون و ابزارهای مهاجم غنی کنند. این امر مستلزم فرایند ساختاری است که شامل تجزیه و تحلیل مداوم اطلاعات مربوط به تهدیدات / حملات / ابزارهای جدید از منابع معتمد (فروشندگان محصولات امنیت سایبری ، محققان مشهور ، سخنرانی در کنفرانس های تخصصی و غیره) باشد. بدون یک روند ثابت ، روش های شکار تهدید هنوز هم می توانند اعمال شوند ، با این حال ، فعالیت های شکار تهدید شما آشفته و غیر قابل پیش بینی خواهد بود.

رویکردهای شکار تهدید

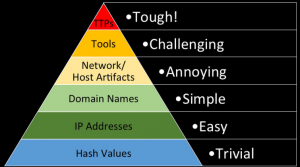

پس از جمع آوری و آموزش تیمی مجهز به ابزارهای لازم ، داده های دورسنجی و حداقل تا حدی فرآیندهای ساده ، شما آماده شروع جستجوی فعال برای تهدیدات در محیط خود هستید. امروزه ، شکارچیان تهدید بسته به تخصص ، تله متری و ابزارهای مختلف ، چندین روش در مورد تهدید تهدید به کار می گیرند. برای درک بهتر مزایا و معایب رویکردهای مختلف ، باید به مفهوم اساسی معرفی شده توسط دیوید جی بیانکو در سال 2013 نگاه کنیم. با هوشمندی “هرم درد” لقب گرفت ، تجزیه شاخص ها را با توجه به شدت آنها نشان می دهد :

سطوح موجود در هرم نشان دهنده انواع مختلفی از شاخص های سازش است که می تواند برای شناسایی فعالیت های مخرب در محیط شما استفاده شود. عرض هر سطح نشانگر تعداد شاخص های احتمالی این نوع است ، در حالی که رنگ و موقعیت آن نشان می دهد که در صورت شناسایی و مسدود شدن شاخص های آنها ، چه میزان دردسر یا “درد” ممکن است برای مهاجم ایجاد کند.

به عنوان مثال ، مسدود کردن آدرس های IP یا نام های دامنه C2 باعث ایجاد تحریکات جزئی در مهاجم می شود زیرا آدرس های IP به راحتی قابل تغییر هستند و دامنه های جدیدی می توانند ثبت شوند. با این حال ، مسدود کردن سرویس های خاص می تواند ناراحتی بسیار بیشتری را برای مهاجم ایجاد کند ، زیرا آنها مجبورند ابزار خود را از نو اختراع کنند یا ابزار جدیدی را توسعه دهند یا خریداری کنند تا از این محافظت گران و آزار دهنده باشد. علاوه بر این ، تاکتیک ها ، تکنیک ها و روش های (TTP) استفاده شده توسط یک عامل منفی را می توان با کمک قوانین شناسایی شناسایی کرد. این بیشترین درد را به متجاوز وارد می کند و آنها مجبورند یا تکنیک های خود را تغییر دهند ، که ممکن است دشوار و حتی غیرممکن باشد ، یا به سادگی عقب نشینی کنند.

اکنون که مفهوم هرم درد را درک کردید ، اجازه دهید توجه خود را به رویکردهایی که در حال حاضر در شکار تهدید اعمال می شود ، معطوف کنیم:

- مبتنی بر IoC: چهار سطح اول هرم (از پایه به بالا). فعالیت های مخرب از طریق استفاده از شاخص های خاص شناسایی می شوند. اینها می توانند هش پرونده مربوط به ابزارهای خاص هکر مانند Mimikatz یا Empire یا نام دامنه خاص سرور کنترل مهاجم باشند. شاخص های فرار کمتر کلیدهای خاص ثبت ، تغییر بدافزار یا رشته های User-Agent هستند.

- مبتنی بر ابزار: سطح بعدی هرم. این روش شامل شناسایی شناسه های مرتبط با ابزارهای خاص است ، به عنوان مثال خطوط فرماني كه مي توان از رويدادهاي اجراي فرآيند يا ويژگي هاي VERSIONINFO پرونده هاي اجرايي ارائه شده توسط راه حل هاي EDR مانند Sysmon بدست آورد ، همانطور كه در بالا اشاره شد.

- مبتنی بر TTP: قسمت بالای هرم نشان دهنده تاکتیک ها ، تکنیک ها و روش ها است. بگذارید فرض کنیم که مهاجم از یک روش اجرای کد از راه دور T1035 – Service Execution استفاده می کند تا حرکت جانبی را فعال کند و جایگاه خود را در سیستم بدست آورد. یک شکارچی تهدید باتجربه این روش را کشف کرده و تعیین می کند که برای تهیه قانون تشخیص به چه داده های دورسنجی نیاز دارند. پس از آماده شدن ، شکارچی تهدید ابزارهای مربوطه را برای شناسایی فعالانه استفاده از این روش در محیط محافظت شده استفاده می کند.

پیشرفته ترین شکارچیان تهدید تمایل به استفاده از دو روش آخر دارند. حال چگونه در عمل کار می کند؟

شکار برای Impacket

اجازه دهید یک سناریو مختصر را بررسی کنیم. تجزیه و تحلیل آخرین گزارش هوش تهدید نشان می دهد که شرکت های فعال در صنعت شما توسط یک گروه مهاجم که به طور گسترده از تکنیک های اجرای کد از راه دور ، یعنی ابزارهای هکر از مجموعه ابزار Impacket استفاده می کنند ، مورد حمله قرار می گیرند. با توجه به توضیحات کوتاه در مخزن Impacket Git ، این مجموعه ای از کلاس های پایتون برای کار با پروتکل های شبکه است. Impacket بر روی دسترسی برنامه ای سطح پایین به بسته ها و برای برخی از پروتکل ها (به عنوان مثال SMB1-3 و MSRPC) اجرای پروتکل متمرکز شده است.

ما با استفاده از ابزارهای اجرای کد از راه دور از جعبه ابزار Impacket: رویکردهای مختلف شکار تهدید را بررسی خواهیم کرد: psexec ، smbexec و wmiexec.

هنگام استفاده از روش مبتنی بر IoC ، یک شکارچی تهدید می تواند با بارگیری پرونده ها و اسکریپت های اجرایی از مخزن Git و محاسبه مبالغ هش آنها ، شاخص های سازش را شناسایی کند:

| ابزارها | MD5 | SHA1 | SHA256 |

| psexec.py | 2773C4094DACED9F193C3B310B6CC287 | 1CB2D13297C7A82DEF2A8408CEAB05FD9A25A5CA | 7369300FBEDF4F3440A01F4439D39C681B5D9BDBA91177A356E7F68FF4E9CD09 |

| smbexec.py | DC8094A0E2A5AA30677C4D6B31523356 | A6265D68F7AB1FACED6B0652E2D4C189AD0DE2B8 | EE44915454BB006C9BAAC1EE270BD6430EAF6430E3F1C34FA595F68F88007918 |

| wmiexec.py | 15CF3D5B72D037EAE9D1CE18F9179B4B | 81D9A370D3C1C64E1F9C0DCDABBB241A7C1EF20F | BE1FE5F978D21367E3654883035391C9608068C0479D309E1F6C20EC842D735E |

شاخص های شناسایی شده می توانند در قانون Sysmon گنجانده شده و در اسکنر IOC یا در ابزار خود بارگذاری شوند. همچنین می توانیم از رویداد FileCreate (EventID 11) Sysmon استفاده کرده و قانونی برای ایجاد پرونده هایی به نام smbexec ، psexec یا wmiexec برای ایستگاه های کاری Windows OS بنویسیم.

اجرای این روش آسان است و کاملاً قابل اعتماد است. با این حال ، در این حالت مهاجم می تواند به راحتی از قوانین شناسایی ما طفره رود. به برنامه های کاربردی ممکن است نامهای بی اهمیت داده شود و اصلاح فقط یک بایت ممکن است منجر به جمع شدن هش متفاوتی از پرونده ها شود. علاوه بر این ، شما به سختی این پرونده ها را در ایستگاه های کاری خود مشاهده خواهید کرد زیرا احتمال اجرای آنها از یک میزبان از راه دور خارج از کنترل شما وجود دارد. با این وجود ، این به معنای غیر عملی بودن رویکرد نیست. این می تواند سایر مکمل ها را تکمیل کند ، به ویژه هنگام پاسخ به حوادث ، زیرا امکان شناسایی سریع و حذف مصنوعات حمله را فراهم می کند. با این حال ، به خودی خود ، این روش در شیوه های شکار تهدید بسیار موثر نیست.

با بالاتر رفتن از هرم درد ، به رویکرد مبتنی بر ابزار می رسیم. برای شناسایی ابزارهای مورد استفاده در حمله ، Threat Hunter معمولاً کد منبع آنها را بررسی می کند (در صورت دسترسی آزاد) و حملات را در یک محیط آزمایش شبیه سازی می کند. آنها همچنین شبکه و telemetry میزبان را که در حین شبیه سازی جمع آوری شده است ، تجزیه و تحلیل می کنند تا ویژگی های خاص این برنامه را کشف کنند. اینها شامل امضاهای خاص در ترافیک شبکه و رویدادها در میزبان هدف است.

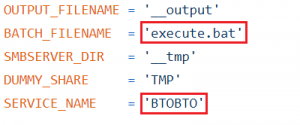

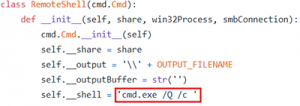

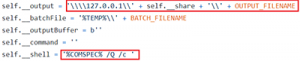

جدول 4 و جدول 5 خلاصه شاخص های مبتنی بر ابزار برنامه های smbexec و wmiexec:

| قطعه کد منبع | شاخص های میزبان | شاخص های شبکه |

|

خطوط فرمان ویژه فرآیند:

C:\Windows\system32\cmd.exe /Q /c echo cd ^> \\127.0.0.1\C$\__output 2^>^&1 >

C:\Windows\TEMP\execute.bat & C:\Windows\system32\cmd.exe /Q /c

C:\Windows\TEMP\execute.bat & del C:\Windows\TEMP\execute.bat |

نام خاصی از سرویس ایجاد شده از راه دور:

ontent: “B|00|T|00|O|00|B|00|T|00|O”

A specific command line for the created service (lpBinaryPathName):

content: “%|00|C|00|O|00|M|00|S|00|P|00|E|00|C|00|%|00| |00|/|00|Q|00| |00|/|00|c|00| |00|e|00|c|00|h|00|o|00| ”;

A specific host name used as an argument of function ROpenSCManager:

content: “D|00|U|00|M|00|M|00|Y” |

| قطعه کد منبع | شاخص های میزبان | شاخص های شبکه |

|

خطوط فرمان ویژه فرآیند:

cmd.exe /Q /c cmd.exe 1> \\127.0.0.1\ADMIN$\__1565402391.05 2>&1

cmd.exe /Q /c cd 1> \\127.0.0.1\ADMIN$\__1565402391.05 2>&1 |

استفاده از یک فایل موقت با یک نام خاص که با “__” و مهر زمان یونیکس شروع می شود تا از طریق شبکه محتوای بافرهای ورودی-خروجی یک فرمان را که در یک میزبان از راه دور اجرا می شود از طریق شبکه ارسال کنید:

content: “|05 00|”; distance: 8; within: 2; content: “_|00|_|00|1|00|”; distance: 106; within: 6; content: “|00|.|00|” |

از شاخص های شناسایی شده می توان برای ایجاد قوانین همبستگی و امضاهای تشخیص نفوذ برای کشف و حذف ابزارهای smbexec و wmiexec استفاده کرد. با جستجوی داده های تاریخی ، شکارچیان تهدید می توانند فرضیه خود را در مورد عدم وجود / حضور شاخص های این ابزار در زیرساخت های شرکت آزمایش کنند.

همانطور که می بینیم ، ابزار smbexec و wmiexec بسیاری از شاخص های خاص را ترک می کند که تشخیص آنها را امکان پذیر می کند. با این حال ، یک مهاجم پیشرفته می تواند به راحتی و با دور زدن تشخیص مبتنی بر ابزار ، کد منبع برنامه های smbexec و wmiexec را اصلاح کند. این زمانی است که شکارچیان تهدید به روش مبتنی بر TTP اعتماد می کنند.

روش مبتنی بر TTPs شامل شناسایی الگوهای رفتاری خاص تکنیک ها یا ابزارهای مهاجم است. بگذارید نحوه رفتار ابزار psexec را بررسی کنیم و سعی کنیم چنین الگوهایی را شناسایی کنیم.

پس از اتصال از طریق پروتکل SMB ، این نرم افزار یک فایل payload را در یک میزبان از راه دور کپی کرده و یک سرویس اجرای فایل ایجاد می کند. این ابزار از طریق لوله های مشخص شده ارتباط برقرار می کند و در نهایت پرونده محموله حذف می شود.

بر اساس رفتار مطلبی توصیف شده ، می توانیم چند فرضیه تولید کنیم که ممکن است به تشخیص آن کمک کند (جدول 6).

| psexec.py Utility Behaviour | فرضیه هایی برای تشخیص TTP (براساس تله متری میزبان) | فرضیه هایی برای تشخیص TTP (براساس تله متری شبکه) |

| از طریق پروتکل SMB به میزبان از راه دور متصل می شود ، فایل payload را کپی می کند و یک سرویس اجرای فایل با نام تولید شده به صورت تصادفی ایجاد می کند. | · ورود به شبکه برای میزبانی (نوع ورود به سیستم 3) با سرویس جدیدی که در جلسه ایجاد شده است

· ایجاد و حذف خدمات در یک بازه زمانی کوتاه · ایجاد یک سرویس با نام رشته ای که به طور تصادفی ایجاد شده است |

· امضایی در ترافیک شبکه نشانگر فراخوانی توابع RCreateServiceW / RCreateServiceA در جلسه پروتکل MS-SCMR

· یک امضا در ترافیک شبکه نشانگر فراخوانی توابع RStartServiceW / RStartServiceA در جلسه پروتکل MS-SCMR |

| برای برقراری ارتباط با میزبان در معرض خطر از مکانیزم لوله نامگذاری شده استفاده می کند | · ایجاد یک لوله نامتعارف به نام یک فرایند (برای اکثر فرآیند ها این یک فعالیت ناهنجار است) | |

| پس از اجرای موفقیت آمیز دستور ، سرویس و پرونده اجرایی آن را حذف می کند | · حذف فایل اجرایی که به عنوان سرویس اجرا شده است | · امضایی در ترافیک شبکه نشانگر فراخوانی عملکرد RDeleteService در طول جلسه پروتکل MS-SCMR |

همانطور که مشاهده می کنید ، فرضیه های ما با ویژگی های امضای ابزار مرتبط نیستند. ما تمرکز خود را در وهله اول بر رفتار آن حفظ می کنیم. مزیت اصلی این روش توانایی تشخیص فعالیت های مخرب است که در آن مهاجم به تغییر ابزار ادامه می دهد. با این حال باید توجه داشت که رویکرد مبتنی بر TTP از کمترین دقت در بسیاری موارد برخوردار است. چنین عملی به طور بالقوه می تواند بسیاری از موارد مثبت کاذب را ایجاد کند و از این رو به تحلیل گرانی با مهارت بالا برای انجام تریاژ نیاز دارد.

شکارچیان تهدید از کجا ایده هایی برای فرضیه ها می گیرند؟

شکار تهدید با یک ایده و یک فرضیه آغاز می شود. ایده ها را می توان از منابع زیر استخراج کرد:

- MITER ATT & CK ماتریس : پایگاه دانش گسترده ای از تاکتیک ها ، تکنیک ها و روش های حمله. مطالعه تکنیک های MITER و شبیه سازی آنها در محیط های آزمون می تواند پایه ای برای توسعه فرضیه ها باشد.

- گزارش های شکار تهدید : شامل انبوهی از اطلاعات مفید در مورد تکنیک ها و روش های حمله بر اساس حوادث واقعی است. تجزیه و تحلیل دوره ای چنین گزارشاتی باید موجب تأمل شود و باعث ایجاد بسیاری از ایده های شکار تهدید شود.

- وبلاگ ها ، توییتر و گفتگوهای کنفرانس : محققان و کارشناسان امنیت سایبری مشتاق به اشتراک گذاشتن نتایج تحقیقات خود هستند. در آنجاست که اطلاعات مربوط به یک روش حمله جدید برای اولین بار ظاهر می شود – حتی قبل از اینکه مهاجمان از آن استفاده فعال کنند. مطالعه به موقع چنین اطلاعاتی این امکان را به شما می دهد تا شکارچیان تهدید پیش از فراگیر شدن تکنیک حمله جدید ، فعال و آماده شوند.

- شیوه های پاسخگویی و تحقیق در مورد حوادث :با کسب برخی تجربیات عملی در این زمینه ، شما اطلاعات جامع و کاملی در مورد TTP های بکار رفته توسط مهاجمان در اختیار خواهید داشت.

- تمرین تست نفوذ – مهاجمان تمایل دارند از ابزاری مشابه با ابزارهای تستر نفوذ باتجربه استفاده کنند. بنابراین ، مطالعه رویه های توهین به خیز ، دانش بزرگی برای تولید فرضیه های شکار تهدید ایجاد می کند. اگر شما یک تیم داخلی از آزمایش کنندگان نفوذ دارید ، ارزش همکاری با آنها را دارد. این یک روند سودمند و سودمند خواهد بود: شکارچیان تهدید دانش ارزنده ای در مورد ابزارها و تکنیک های مورد استفاده مهاجمان بدست می آورند ، در حالی که آزمایش کنندگان نفوذ می آموزند که چگونه تیم های پاسخ دهنده می توانند فعالیت آنها را تشخیص دهند.

یک مثال عملی نشان می دهد که چگونه تجزیه و تحلیل گزارش های هوش تهدید می تواند به شکارچیان تهدید کمک کند تا به فرضیه های خود برسند.

یکی از جدیدترین گزارش های Zscaler فعالیت تروجان بانکی Ursnif را توصیف می کند ، همچنین به عنوان Gozi یا Dreambot شناخته می شود. Ursnif از ایمیل های فیشینگ همراه با پیوست های بدافزار به عنوان نقطه اولیه ورود استفاده می کند. محموله های مبهم چند تروا امکان فرار موثر از دفاع استاندارد را فراهم می کنند.

ما چند روش برای استفاده از فرضیه های شکار تهدید توسط Ursnif انتخاب کرده ایم. جدول 7 نتایج را با تکنیک های نگاشته شده روی ماتریس MITER خلاصه می کند و داده های دور سنجی مورد نیاز را نشان می دهد.

| گزارش استخراج شده | تکنیک های MITER | فرضیه های تشخیص TTP | تله متری تشخیص |

| “همانطور که قبلا ذکر شد ، بار اولیه بدافزار از طریق پرونده های سندی با نام info_03_24.doc در زمان تجزیه و تحلیل ما تحویل داده شد.

این سند هیچ سوء استفاده ای نداشت اما از یک کد ماکرو برای کاهش بار مرحله دوم استفاده می کرد. “ |

· T1193 — Spearphishing attachment

· T1204 — User Execution · T1064 — Scripting

|

· Microsoft Word application spawns script interpreter as a child | · Process creation events: Windows Security, Sysmon, EDR |

| “کد mshta.exe را در microsoft.com کپی کنید (احتمالاً برای کاهش رد پا).

مرحله دوم بار را در index.html بنویسید.

index.html را با microsoft.com اجرا کنید. “ |

T1170 — Mshta

T1036 — Masquerading

|

· یک فایل اجرایی در سیستم ایجاد می شود ، به عنوان یک فایل از ابزار شناخته شده سیستم تغییر نام می یابد

· ابزار تغییر نام یافته سیستم اجرا می شود · ابزار mshta برای اجرای پرونده های HTA از یک مکان غیرمعمول (به عنوان مثال٪ TEMP٪ یا ProgramData) یا با پسوند hta از دست رفته استفاده می شود |

· رویدادهای ایجاد پرونده حاوی ویژگیهای VERSIONINFO فایلهای اجرایی: EDR

· رویدادهای ایجاد فرآیند حاوی ویژگی های VERSIONINFO پرونده های اجرا شده: EDR ، Sysmon · رویدادهای ایجاد فرآیند: Windows Security، Sysmon، EDR |

| “مسیر٪ temp٪ را دریافت کرده و index.dll (نام پرونده بارگذاری نهایی) را به آن ضمیمه کنید.

DLL بارگیری شده را با استفاده از regsvr32 اجرا کنید. “ |

T1117 — Regsvr32 | از ابزار regsrv32.exe برای اجرای کدی از DLL ، واقع در فهرست پرونده های موقت استفاده شده است (٪ TEMP٪) | Process creation events: Windows Security, Sysmon, EDR |

| “دستور و کنترل ارتباط با دامنه های مبارزات تازه ثبت شده” | T1071 — Standard Application Layer Protocol | یک فرآیند غیر مرورگر سعی در حل نام دامنه تازه ثبت شده دارد | عامل EDR امکان نظارت بر درخواست های DNS فرآیندها را دارد |

از این فرضیه ها می توان برای ایجاد قوانین همبستگی و / یا انجام اقدامات پیشگیرانه برای تهدیدات در شبکه استفاده کرد و همچنین ، نشان داد که چگونه می توان از رویکرد مبتنی بر TTP در شکار تهدید استفاده کرد.

نتیجه

افسوس که یک مقاله برای پوشش موضوعی به اندازه گسترده شکار تهدید کافی نیست. امیدوارم که این انتشار به شما کمک کرده باشد تا از اصول این روند و ارزش آن درک کنید.

ما در عین حال که روی روش مبتنی بر TTP متمرکز هستید ، توصیه می کنیم رویکردهای مختلفی را برای شکار تهدید ترکیب کنید. همیشه به خاطر داشته باشید که افراد حلقه اصلی ارتباط بین فرآیند ها هستند. تیم مناسب مجهز به ابزار مناسب و دور سنجی سنگ بنای موفقیت است. شکار مبارک!

https://cyberpolygon.com/materials/threat-hunting-why-might-you-need-it/