روش تشخیص آسیب پذیری Zerologon

جهت تشخیص اکسپلویت این آسیب پذیری و نحوه کارکرد آن بهترین کار، آزمایش اکسپلویت این آسیب پذیری می باشد.

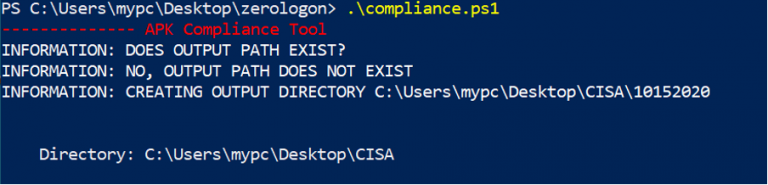

جهت آزمایش این اکسپلوت ابتدا باید بررسی شود که آیا این محیط آزمایشگاهی ، این اسیب پذیری را دارد یا خیر. برای این منظور یک اسکریپت پاورشل وجود دارد.پس در نتیجه ابتدا باید اسکریپت Powershell با نام Compliance برای بررسی Patch بودن کلیه Domain Controller های یک Forest را اجرا کرد.

Powershell -exec bypasss -f compliance.ps1

خروجی در مسیر C:\Users\<Executing User>\Desktop\CISA\<Date>\Alert.csv قابل مشاهده است.

توجه کنید که این اسکریپت میبایست بر روی Primary DC اجرا شود و Winrmبین DC ها فعال باشد و در صورت وجود Child Domains با دسترسی Enterprise Admin اجرا شود. در صورت وجود یک Single Domain با دسترسی Domain Admin اجرا شود.

بعد از اینکه این اسیب پذیری وجود داشت و ما از اکسپلویت مربوطه استفاده کردیم موارد را به صورت زیر بررسی میکنیم:

روش اول:

تشخیص RPC Reset Password

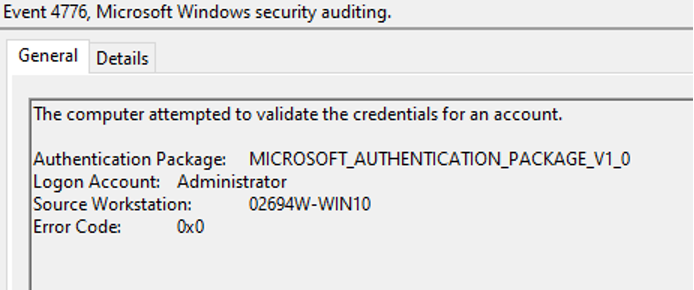

برای تشخیص RPC Resset Password ابتدا لاگ با EVENT ID ۴۶۷۶ مشاهده میگردد:

به دلیل تلاش های مکرر بین 1 تا 256 ممکن است تعداد بالای این Event ID مشاهده شود.

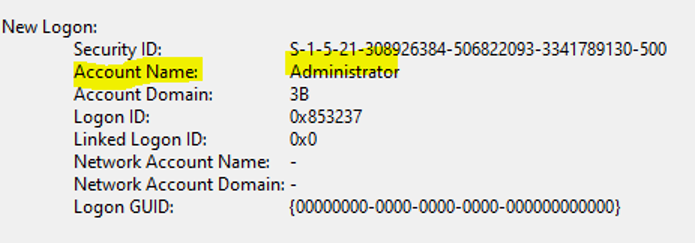

بعد از آن، لاگ EVENT ID 4624 مشاهده میگردد:

در مرحله بعد میبایست اکانتی که در مرحله بعد دیده شده است لاگین موفقیت آمیز داشته باشد.

نکته: در صورت استفاده از MIMIKATZ برای Exploit حتما باید پروتکل NTLMSSSP مشاده شود.

بعد از آن، لاگ EVENT ID 5154 مشاهده میگردد:

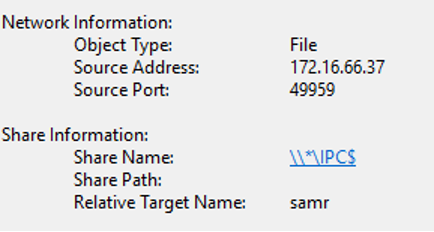

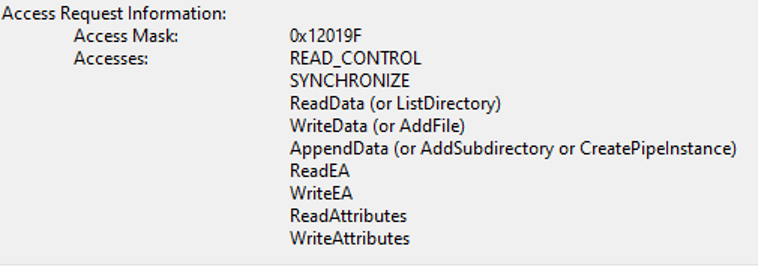

در مرحله بعد باید به IPC$ و فایل samr یک Share Pipe با دسترسی های زیر ایجاد شود.

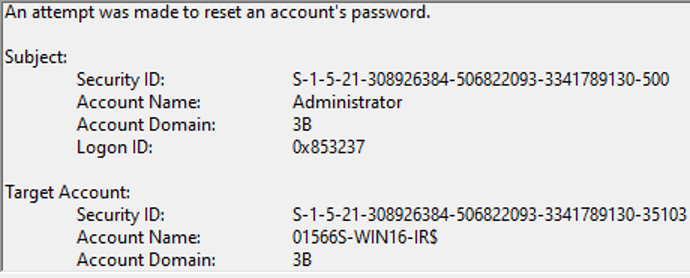

بعد از آن، لاگ EVENT ID 4724 مشاهده میگردد:

در این مرحله Computer Account DC ریست پسورد میشود.

این عمل میبایست بوسیله اکانتی که لاگین کرده است انجام شود.

در این مرحله Event ID 4742 نیز قایل مشاهده است.

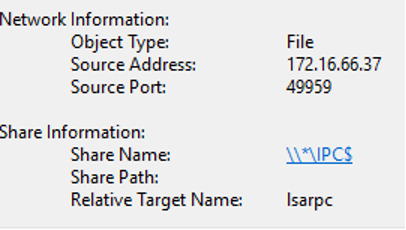

بعد از آن، لاگ EVENT ID 5154 مشاهده میگردد:

بررسی دسترسی داشتن به فایل LSARPC در IPC$.

روش دوم:

در این روش تعداد بالای Event ID های 5827 و 5828 نشان دهنده تلاش ارتباط با Netlogon میباشد. (Netlogon Deny Connection)

سپس Event ID 5829 که نشان دهنده ارتباط موفق با Netlogon است مشاهده میشود.

Event ID های 5830 و 5831 نیز نشان دهنده ارتباط موفق Netlogon با DC میباشد.

نکته: Event های فوق در صورت آپدیت سرور قابل مشاهده است.

روش سوم:

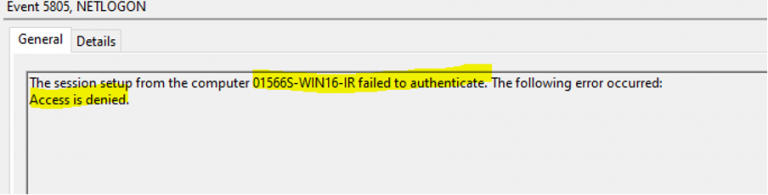

تعداد بالای Event ID 5805 از Source Netlogon و محتوای Access Deny